AD域集成认证

基于Windows Server环境的AD活动目录集成认证,是很多企业办公环境以及企业级软件应用常见的集成认证机制。云空间支持AD域集成认证,具体体现在两种场合:

-

云桌面内部系统登录支持AD域集成认证

-

云空间客户端登录支持AD域集成认证

云桌面内部系统登录支持AD域集成认证,指的是最终用户在连接到某个云桌面时,使用AD域账号和密码去进行云桌面内部操作系统会话的登录。该场景并不依赖于云空间管理端配置AD域集成认证:只要云桌面内部加入AD域,或者在托管桌面池中托管了一个已经加入了AD域的桌面,都可以在连接到云桌面时,手工输入AD域账号的域名、用户名、密码,触发登录到云桌面。

云空间客户端登录支持AD域集成认证,指的是最终用户在云空间客户端登录时能够使用已有的AD域账号和密码,该场景的前提是要在云空间管理端的租户上下文的用户管理界面中,配置正确的AD集成认证参数。

启用AD账号登录云空间

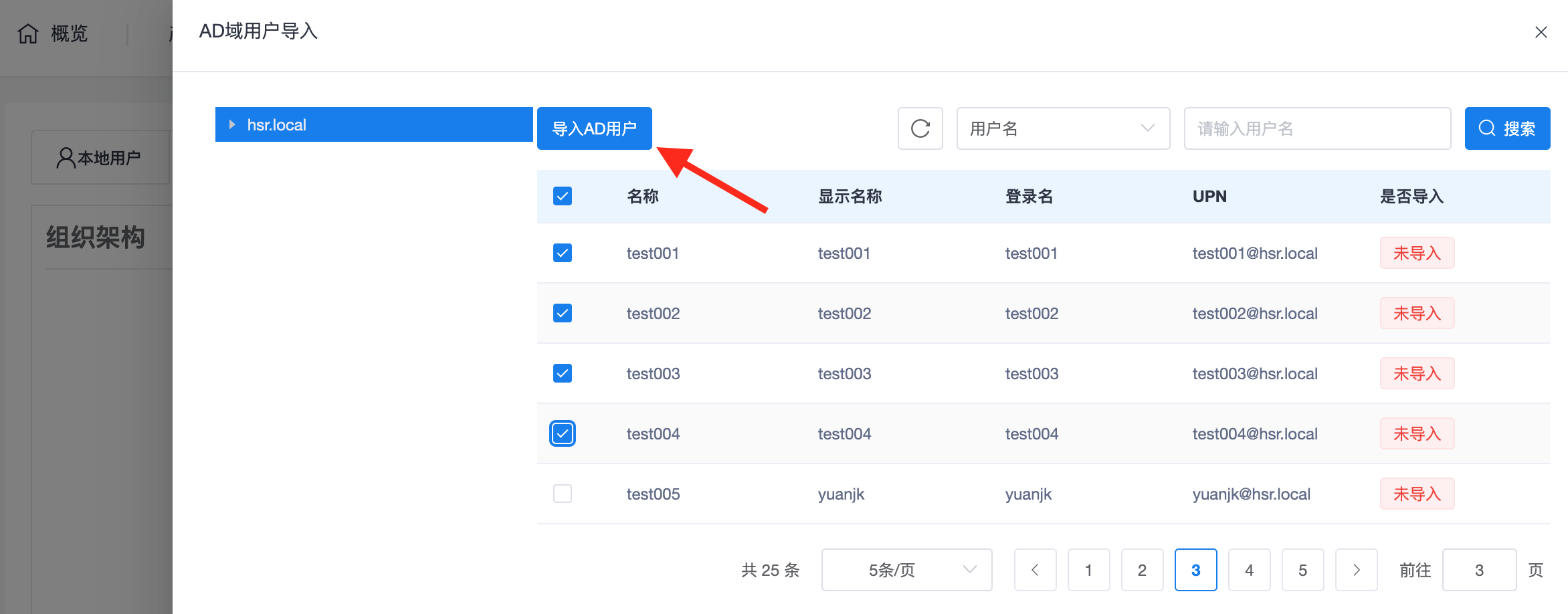

当配置参数正确时,点击“检测”应该能够提示AD域控制器在线,然后“确认”保存AD域认证配置。接下来继续点击“导入AD用户”按钮,将需要在云空间系统中进行认证登录的用户账号导入进来:

当某个租户上下文完成了AD域集成认证和AD用户账号的导入后,最终用户在登录时就可以输入AD域账号和密码进行认证,注意在客户端的登录界面上需要勾选“域用户”:

注:当配置了AD域账号认证之后,继续使用租户内部创建的本地用户在云空间客户端登录时,不要勾选“域用户”。

启用AD账号登录云桌面

当最终用户使用AD域账号成功登录云空间客户端,开始连接个人名下的云桌面时,默认情况下使用该云桌面附带的登录凭据信息,如果期望连接云桌面时继续尝试使用客户端登录时的AD域账号密码,需要租户管理员在该租户的上下文中启用“桌面使用域账号登录”:

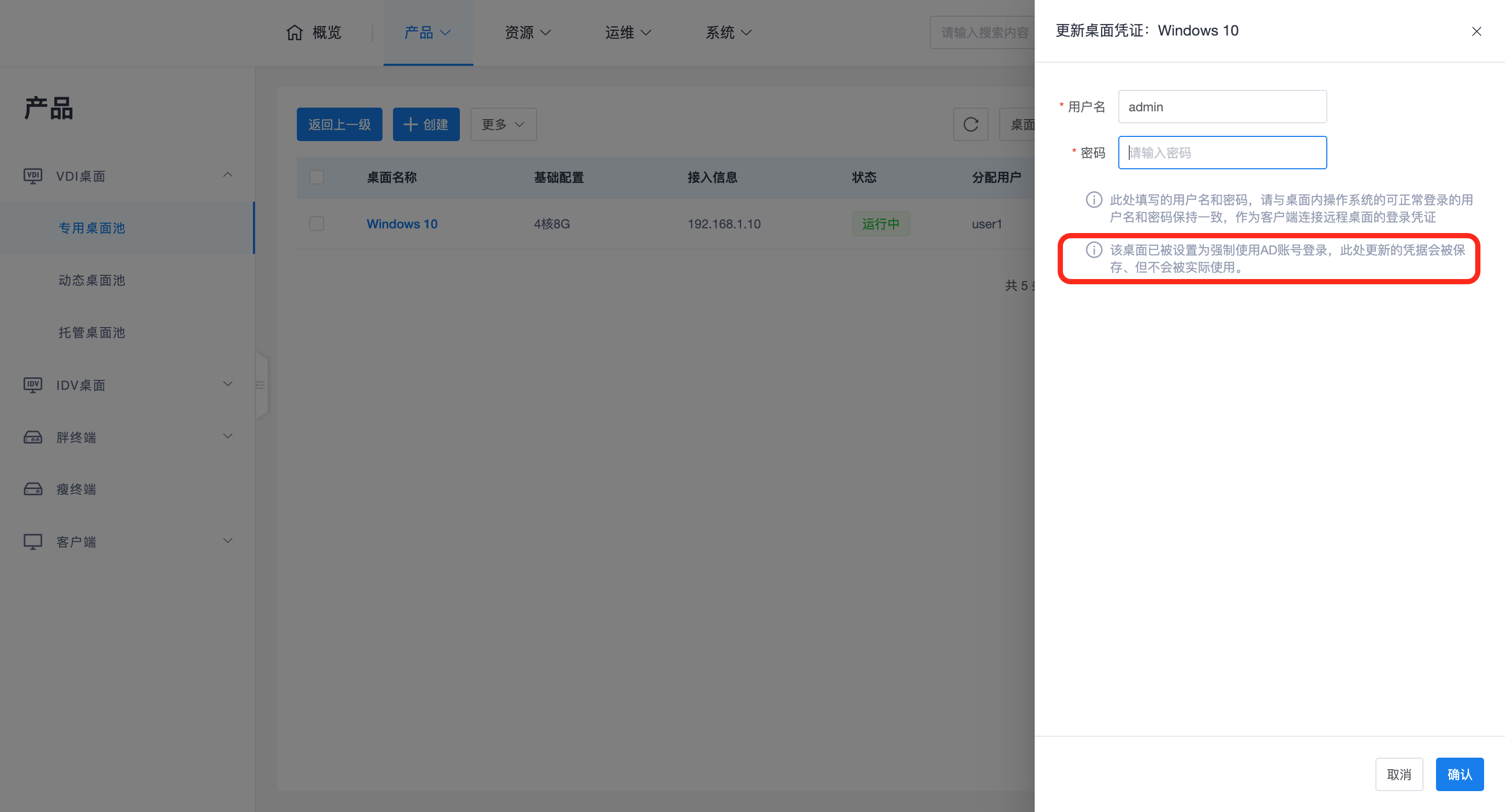

启用该选项之后,将会强制使用登录客户端的AD域帐号凭证来连接云桌面,此时如果继续使用租户内部创建的本地用户在云空间客户端登录,就无法再连接到云桌面了。而且云桌面附带的认证参数信息也会被停止使用(参见“桌面池->桌面->更多->更新凭证”):

只有当租户管理员关闭“桌面使用域账号登录”选项时,在桌面池中为桌面保存的登录凭证才会在客户端连接该桌面时被应用起来。